El “localhost tracking” puede costar a Meta 32 mil millones. Te lo explicamos

A Zuckerberg no te lo acabas

¿Qué ha pasado?

Meta ideó un ingenioso sistema (“localhost tracking”) que saltaba las protecciones sandbox del sistema Android para identificarte en tu navegación a través del móvil, aunque usaras VPN, el modo anónimo del navegador, y no aceptaras cookies o las eliminaras en cada sesión.

A continuación, anticipamos lo que puede (y debe) ser la hostiaca sancionatoria combinada del siglo, y después te explicamos de forma simple (porque es complicado) lo que hacía Meta.

Vete directamente a la explicación buscando “¿En qué consiste el “localhost tracking”?.

Aquí huele a muerto

Meta afronta responsabilidad simultánea en virtud de las siguientes normas, de menos a más: RGPD, DSA y DMA (no incluyo la Directiva ePrivacy porque me da la risa):

RGPD, DMA y DSA protegen bienes jurídicos diferentes, así que las sanciones previstas en cada una se pueden imponer de forma conjunta.

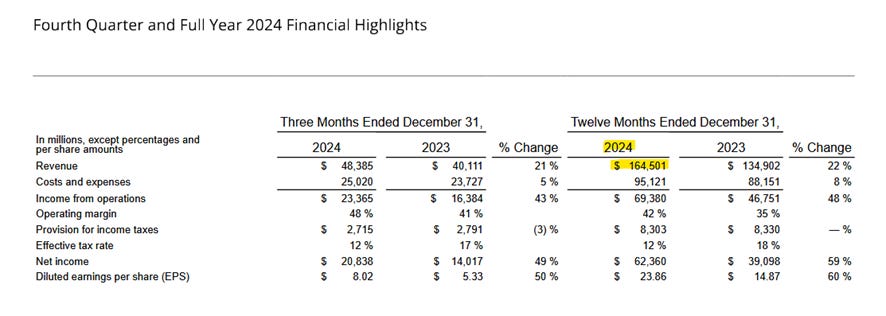

El riesgo teórico máximo combinado alcanza aproximadamente €32 mil millones** (4% + 6% + 10% de la facturación global anual de Meta, que superó en 2024 los 164 mil millones).

Nunca se han aplicado antes multas máximas simultaneas, pero alguien podría decir que estos mangurrianes se lo han ganado a pulso.

Si quieres ir al artículo entero con el detalle de las infracciones y sanciones, pincha aquí.

Estás leyendo ZERO PARTY DATA. La newsletter sobre actualidad, tecnopolios y derecho de Jorge García Herrero y Darío López Rincón.

En los ratos libres que nos deja esta newsletter, nos gusta resolver movidas complicadas en protección de datos personales (RGPD) y Reglamento de Inteligencia Artificial. Si tienes de alguna de esas, haznos así con la manita. O contáctanos por correo en jgh(arroba)jorgegarciaherrero.com

¡Gracias por leer Zero Party Data! Apúntate!

¿En qué consiste el “localhost tracking”?

A continuación, una explicación simplificada de un proceso muy técnico que se explica de una forma rigurosa en la web montada por los investigadores que han descubierto la última gran patada de Meta al RGPD en particular y otras normativas en general, como veremos..

Hay que reconocer que son ingeniosos. Ingeniosos rollo romper (otra vez) el record de sanción en materia de privacidad, pero ¡OYE!... ingeniosos.

Este es el proceso a través del cual Meta (Facebook/Instagram) lograba vincular lo que haces en tu navegador (por ejemplo, visitar un periódico o una tienda online) con tu identidad real (tu cuenta de Facebook o Instagram), aunque nunca hayas iniciado sesión en el navegador con tu cuenta ni nada por el estilo.

Meta lo consigue a través de dos canales que tú no ves y que se intercambian información:

(i) La app de Facebook o Instagram que funciona en segundo plano en tu teléfono aunque no la estés utilizando.

(ii) Los scripts de rastreo de Meta (la ideaca ilegal descubierta la semana pasada y retirada inmediatamente por Meta), que operan dentro del navegador web en tu móvil.

Momento de genuflexión para los grandes seres humanos que han revelado este escándalo: Tim Vlummens, Narseo Vallina-Rodriguez, Nipuna Weerasekara, Gunes Acar y Aniketh Girish.

Te lo explico paso a paso, como si tuvieras cinco años.

Si lo he entendido yo, tú también puedes, créeme.

1: La app instala un “interfono” oculto

"El usuario abre la aplicación nativa de Facebook o Instagram, que eventualmente se envía al segundo plano y crea un servicio en segundo plano para escuchar tráfico entrante en un puerto TCP (12387 o 12388) y un puerto UDP (el primer puerto libre entre 12580 y 12585). Los usuarios deben haber iniciado sesión con sus credenciales en las aplicaciones.”

Traducción

Abres la app de Facebook o Instagram normalmente.

Luego te vas a hacer otra cosa en el teléfono (la app queda en segundo plano).

Sin avisarte, la app sigue funcionando en segundo plano y “escucha” tráfico como si te hubieran puesto un micro escuchando llamadas internas.

Técnicamente, lo hace abriendo “puertos” de red locales (como pequeñas puertas internas en tu teléfono) en los que puede recibir mensajes.

Es importante matizar que esto sólo pasa si ya has iniciado sesión en esas apps con tu cuenta.

2: Piensas, “uhm, se ha quedado buen día para ver mi *guilty pleasure web* en modo anónimo”.

(Inserta aquí tu mierda ultraprivada favorita: vamos a decir que la mía son los vídeos de sexadores de pollos haciendo lo suyo. Es un decir).

" El usuario abre su navegador y visita un sitio web que integra el píxel de Meta."

Abres Chrome, Firefox o cualquier navegador en el mismo teléfono.

Activas VPN y modo anónimo y, confiado como un gilipollas, te metes derecho en esa web, que casualmente, tiene incrustado un “Meta Pixel”.

Este pixel, con tu consentimiento, recoge información de tus acciones (visitas, clics, compras...) y la envía a Meta.

Lo que se ha demostrado es que, antes de que tuvieras siquiera la ocasión de consentir, el pixel inicia este proceso de localhost tracking que estamos explicando.

Teóricamente esto tendría que ir explicado al pedirte el consentimiento a cookies. Obviamente no se explicaba porque era manifiestamente ilegal.

Quicir, aunque hubieras clickado el botón de consent en la web de sexadores de pollos, ese consentimiento no puede cubrir aquello de lo que no te han informado (ten en cuenta que esta mierda ha sorprendido hasta a Google).

3: El pixel de la web habla con la app de Facebook/Instagram usando WebRTC

" El script del píxel de Meta envía la cookie _fbp a la aplicación nativa de Instagram o Facebook a través de WebRTC (STUN) mediante modificación del SDP (SDP Munging)”

Perdón… ¿Cuálo?

El script del Pixel desde el navegador, intenta enviar información a la app de Facebook / Instagram que está “escuchando” en segundo plano.

Usa una técnica llamada WebRTC, que normalmente se usa para llamadas de voz o vídeo (como Zoom o Google Meet), pero que aquí se está utilizando para enviar datos de forma encubierta entre el navegador y la app.

Además, un truquito técnico llamado “SDP Munging” le permite al navegador escribir datos (como el identificador de la cookie _fbp) dentro del "mensaje de inicio" de WebRTC.

Así, el _fbp (una cookie temporal que se anuncia como efímera, específica de tu sesión de navegación en la web) llega directamente a la app nativa que está a la escucha. En otras palabras, la web que no quieres que nadie sepa que has visitado, le acaba de pasar a tu app de Facebook / Instagram tu cookie de identificación. Esto es todavía un chorizo alfanumérico.

Pero ese chorizo alfanumérico, chavalín, eres tú.

El sistema Android tiene un montón de cosas criticables, pero -en lo que ahora interesa- está específicamente diseñado para que las apps no puedan hacer esto, para que no puedan escuchar puertos locales como localhost.

4: El mismo pixel de tu web favorito, ni corto ni perezoso, envía tu chorizo alfanumérico por internet a los servidores de Meta

" El script del píxel de Meta también envía el valor de _fbp en una solicitud a https://www.facebook.com/tr junto con otros parámetros como la URL de la página (dl), los metadatos del sitio web y del navegador, y el tipo de evento (ev) (por ejemplo, PageView, AddToCart, Donate, Purchase)”

¿GUAT?

Al mismo tiempo, el pixel envía la misma información (la cookie _fbp) a los servidores de Meta por internet, junto con:

La URL que estás visitando

Tu navegador y sistema operativo

El tipo de evento realizado (ej. “página vista”, “añadir al carrito” o, en el caso de lo de los sexadores, mejor no saber, creedme).

Es como si el Pixel enviara la misma carta por dos caminos: (a) Al servidor de Facebook directamente y (b) a la app de Facebook dentro de tu teléfono.

5: La app recibe el mensaje y lo une con tu identidad real

"Las aplicaciones de Facebook o Instagram reciben la cookie _fbp del JavaScript del píxel de Meta que se ejecuta en el navegador. Las aplicaciones transmiten _fbp como una mutación GraphQL a (https://graph[.]facebook[.]com/graphql) junto con otros identificadores persistentes del usuario, vinculando la ID fbp del usuario (visita web) con su cuenta de Facebook o Instagram."

En cristiano

La app, al recibir ese identificador _fbp, lo empaqueta con tu cuenta real (la que tienes abierta en la app).

Luego, también envían todo junto a los servidores de Meta, donde ahora ya pueden decir:

“Ajajá, este identificador _fbp (de la discutible web que acabas de visitar) pertenece a Jorge García Herrero, usuario de Instagram.”

¿Sexadores de pollos? ¿Seriously Calvo?”

Y así vinculan tu actividad web (navegador) con tu identidad real (cuenta) aunque nunca hayas iniciado sesión en el navegador ni les hayas dado tu consentimiento explícito para ello.

¿Por qué es tan grave?

Meta ha utilizado una vía técnica que los sistemas de protección de privacidad no anticipaban, y que de hecho, estaban pensados para evitar.

Meta conseguía hacer esto incluso cuando:

No utilizas la app (pero la has dejado abierto con la sesión iniciada).

No has iniciado sesión en el navegador.

Estás navegando en modo incógnito.

Usas VPN.

Borras cookies al terminar cada sesión.

Meta, una vez más, se ha pasado por el arco del triunfo la necesidad de obtener un consentimiento informado de sus usuarios para recabar y combinar su información personal obtenida de distintas fuentes.

La escala es masiva

El 22% de las webs más visitadas del mundo están afectadas. En Estados Unidos, 17,223 sitios con Meta Pixel y 1,312 con Yandex Metrica inician este tracking **sin consentimiento del usuario**. Durante 8 años (Yandex) y al menos 9 meses (Meta), miles de millones de usuarios fueron rastreados sin su conocimiento.

Los datos capturados incluyen:

- Historial completo de navegación con URLs específicas

- Productos añadidos al carrito y compras realizadas

- Registros en sitios web y formularios completados

- Patrones de comportamiento temporal a través de distintas webs y apps.

- Vinculación directa con identidades reales de redes sociales

No estás afectado:

Si accedes a Facebook e Instagram via web, sin tener instalada las apps en tu móvil.

En tu navegación a través de ordenadores o iOS (iPhones).

Si usabas (siempre en el móvil) el navegador Brave o el buscador DuckduckGo.

Las Infracciones

Como hemos dicho al principio, Meta afronta responsabilidad simultánea en virtud de las siguientes normas, de menos a más (no incluyo la Directiva ePrivacy porque me da la risa):

.- De acuerdo con el RGPD necesita el consentimiento para tratar datos personales con la finalidad de personalizar publicidad. Además, ha incumplido el principio de minimización y el de privacidad desde el diseño. (Hasta 4% de facturación anual global).

.- El art 26 DSA prohíbe explícitamente la publicidad personalizada de acuerdo con perfiles basados en categorías especiales de datos personales (p. ej: orientación sexual, opiniones políticas, o datos de salud).

Si de las interacciones del usuario en webs y aplicaciones podían inferirse este tipo de datos (y eso se puede asegurar, dada la escala de la infracción que alcanza al 25% de las webs más visitadas a nivel mundial), la hostiaca podría alcanzar el 10% de su facturación.

El TJUE ha dejado pocas dudas sobre esto: (“Fondas” C-184/20 y Bundeskartellamt).

META fue declarada VLOP en febrero de 2024 y ya estaba siendo investigada por otras infracciones en materia de transparencia en moderación de contenido, protección de menores, y gestión de riesgo para la integridad de procesos electorales.

.- La más jugosa: El art 5.2 de la DMA prohíbe específicamente combinar datos personales entre servicios principales de la plataforma sin obtener un consentimiento explícito del usuario de acuerdo con los requisitos del RGPD.

El localhost tracking combina datos entre, como mínimo, Facebook, Instagram y podría hacerlo también con WhatsApp, y Messenger.

La DMA presenta el mayor riesgo financiero con multas de hasta 10% de facturación global (€16.4 mil millones), escalando hasta un estupendísimo 20% para infracciones repetidas.

Meta fue designada gatekeeper en septiembre del 2023, y ya recibió su primera multa por infringir la DMA en abril 2025: 200 millones de floros por su modelo "pagar o consentir".

Meta dirá, sin ninguna duda, que ya tenía el consentimiento del usuario para hacer esto, pero… ¿saben qué? Lo cierto es que necesitaba obtener tres consentimientos específicos para tratar datos (RGPD), acceder al dispositivo (ePrivacy) y combinar perfiles entre servicios (DMA) y sólo pidió uno y encima con una alternativa que obligaba al usuario a pagar (“pay or okay”).

Lamentablemente, la última gran sanción de Meta ha sido precisamente por su “pay or okay”.

Las sanciones

RGPD, DMA y DSA protegen bienes jurídicos diferentes, así que las sanciones previstas en cada una se pueden imponer de forma conjunta.

El riesgo teórico máximo combinado alcanza aproximadamente 32 mil millones (4% + 6% + 10% de la facturación global anual de Meta, que supera los 164 mil millones).

Nunca se han aplicado antes multas máximas simultaneas, pero alguien podría decir que estos mangurrianes se lo merecen.

Varios factores juegan a favor de sentar ese precedente: el histórico de infracciones (Meta tiene el récord de multas RGPD en Europa), la falta de cooperación con las investigaciones de las autoridades, el impacto sistémico de la ideaca dado su dominio del mercado, y la intencionalidad de saltarse cualquier protección técnica y/o legal dispuesta a favor de sus usuarios.

Jorge García Herrero

Delegado de Protección de Datos